Beetracking™ - Questions fréquentes

Sommaire :

- Principe de fonctionnement : généralités

- Qu'est-ce que la dissuasion ? Qu'est-ce qu'un antivol ?

- Quels sont les critères dissuasifs et actifs de Beetracking™ ?

- Les principales objections

- Gestion des informations saisies dans la base de données

- Déclaration d’un vol (ou retrouvé) et la création d’une liste noire

- Diffusion de la liste noire

- Les syndicats et associations apicoles

- L’enquête et les moyens techniques mis en œuvre

- L’enquête et les actions de terrain

Principe de fonctionnement : généralités

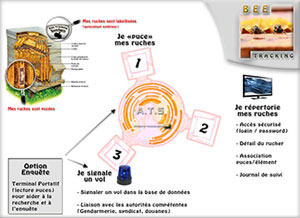

Beetracking™ est une solution de lutte contre le vol des ruches, basée sur la dissuasion, utilisant des tags RFID. Les puces Beetracking™ sont fixées dans les ruches, suivant une stratégie de protection propre à chaque apiculteur. Ce dernier renseigne en ligne les informations sur le matériel apicole qu’il a équipé de puces RFID et ajoute à sa convenance des photos pour affiner la protection de son rucher.

En cas de vol, l’apiculteur déclare dans la base de données en quelques clics le matériel concerné. Les informations d’alertes sont alors automatiquement mises à la disposition des autorités compétentes, ainsi qu’aux syndicats apicoles et associations sous la forme d’une liste noire de ruches volées.

En cas de suspicion (ruches suspectes), un terminal de lecture équipé du système Beetracking™ permet de vérifier à distance la présence de puces volées et d’identifier leur propriétaire.

Qu'est-ce que la dissuasion ? Qu'est-ce qu'un antivol ?

Définition : dissuader

Amener quelqu’un à renoncer à faire quelque chose, par crainte de représailles.

Définition : Dissuasion

Action visant à empêcher un adversaire ou un ennemi potentiel d'accomplir une action hostile par crainte des conséquences.

Exemple : la dissuasion nucléaire.

Définition : Antivol

Un antivol est un dispositif ou un mécanisme destiné à dissuader, décourager, retarder, signaler ou empêcher le vol d'un objet.

Un antivol peut être distinct de l'objet qu'il est destiné à protéger, ou bien être intégré à cet objet. Il est conçu de sorte que son retrait ou sa désactivation ne puisse être effectué que par le propriétaire de l'objet (à l'aide d'une clef, d'un code).

On qualifie également d'antivol des dispositifs de marquage indélébiles ou très difficiles à masquer, de même que des dispositifs conçus en réalité pour l'aide à la récupération d'un objet volé (notamment par émission d'un signal permettant de déterminer la position de cet objet dans l'espace).

Dictons Populaires

Mieux vaut prévenir que guérir. Si vis pacem para bellum (tu veux la paix prépare la guerre).

Quels sont les critères dissuasifs et actifs de Beetracking™ ?

Dissuasion visuelle

Immédiate, au moyen des autocollants. Ce premier niveau aura un effet dissuasif limité et indicatif.

Dissuasion implicite

Le voleur est informé que les ruches qu’il a l’intention de voler sont protégées. Ce deuxième niveau a un niveau dissuasif plus important car il met le doute dans l’esprit du voleur. S’il décide de passer à l’acte, il aggravera sa culpabilité devant un tribunal car le délit est délibéré.

Dissuasion réelle

L’apiculteur a disposé des tags RFID très discrets, à sa propre convenance dans son rucher et sur les cadres. Le voleur ne sait pas où se trouvent ces tags, ni combien. De ce fait, il ne se risquera pas à les chercher car cela prendrait trop de temps, et serait totalement vain. Ce dernier niveau de dissuasion est très important.

Réseau d’information national

Dès qu’un vol est déclaré par un apiculteur, l’information est immédiatement disponible au niveau national sous la forme d’une liste noire. Dès qu’un doute est signalé aux autorités compétentes, il est vérifié sur le terrain, discrètement, au moyen d’un lecteur et de l’accès sécurisé à la base de données Beetracking.

Les principales objections

« Le voleur peut emporter la ruche, transférer la colonie dans une autre ruche et bruler la ruche d’origine. »

Impossible : les tags sont disposés sur l’ensemble des éléments qui composent une ruche, y compris les cadres. Ainsi la colonie installée dans une autre ruche sera reconnue car elle contient des cadres pucés.

« Le voleur peut retirer les puces et voler les ruches. »

Impossible : il est quasiment impossible de trouver les cadres équipés de tags, ni de savoir combien sont installés dans la ruche. De plus, cela obligerait le voleur à ouvrir la ruche, et donc le temps nécessaire pour les identifier serait trop long, donc dissuasif.

« Il suffit de repeindre la ruche, ou de modifier l’aspect de la ruche. »

Faux : tant que les tags sont installés dans la ruche, ils demeurent actifs et donc détectables.

« Le voleur peut se procurer un lecteur RFID pour détecter les puces et ensuite les retirer. »

Faux : Le fait de se procurer un lecteur UHF compatible est déjà un élément dissuasif en soi. Si tel est le cas, le voleur ne sera pas en mesure d’identifier le nombre de puces, ni leur position. Cela sous-entend qu’il devra sortir les éléments de la ruche pour les inspecter un à un, en aveugle et sans garantie. Le prix des équipements et le temps nécessaire sont donc dissuasifs.

Faux : La disposition des puces dans les éléments de ruche et notamment sur les cadres est telle que le retrait des puces laisserait des traces plus ou moins importantes (marques, cire endommagée, etc.).

Gestion des informations saisies dans la base de données

Les informations renseignées par les apiculteurs sont gérées dans une base de données développées par Aprogsys.

Cette base de données est protégée, sécurisée, sauvegardée par des procédés informatiques de dernière génération.

Les informations saisies par l’apiculteur restent totalement confidentielles et ne seront communiquées à des tiers que dans le cas d’une enquête lors d’une déclaration de vols.

Les informations sont accessibles 24h/24h par l’apiculteur au moyen d’un code personnel.

Déclaration d’un vol (ou retrouvé) et la création d’une liste noire

L’apiculteur qui constate un vol de tout ou partie de son matériel, déclare le sinistre sur le site internet.

La déclaration de vol est disponible au format PDF. L’apiculteur peut donc enregistrer la déclaration comme bon lui semble, l’imprimer pour la remettre aux enquêteurs (police, gendarmerie), aux assureurs, autres.

En cas de déclaration de vol, l’information est immédiatement prise en compte par nos soins, dans une liste noire de ruches volées.

L’apiculteur peut de la même manière déclarer le matériel qu’il a retrouvé. Dans ce cas, la déclaration de vol est annulée et la liste noire est mise à jour.

La liste noire est maintenue tant que l’enquête n’est pas terminée.

La liste noire existe sous deux formes : une version intégrale à diffusion restreinte contenant tous les détails du vol et une version simplifiée et anonyme pour une diffusion généralisée.

La liste noire simplifiée est anonyme. Elle contient le détail des ruches et matériels volés, les photos (si disponible), la département, la date du vol.

Le contenu des photos et des commentaires ajoutés par l’apiculteur relèvent de la responsabilité du déclarant.

Diffusion de la liste noire

Les déclarations de vols sont connues de l’administrateur du site internet. La liste noire n’est jamais communiquée dans son intégralité sauf aux enquêteurs assermentés (gendarmerie, police), pour des besoins d’enquête.

La liste noire simplifiée est mise à disposition de la communauté des adhérents à Beetracking™, afin de partager l’information et d’augmenter les chances de repérer des ruches ou matériels suspects, sur tout le territoire.

Les destinataires de la liste noire simplifiée sont : les établissements ICKOWICZ, les syndicats et associations apicoles, les adhérents.

La liste noire est accessible dans la rubrique « alertes Beetracking™ ». Il suffit de cliquer sur l'onglet « signalement de vols » et la liste noire à jour s’affichera.

Les syndicats et associations apicoles

Une version du système a été spécialement développée pour permettre aux syndicats et associations apicoles d’avoir accès gratuitement à la liste noire simplifiée. Elle est limitée à un seul droit d’accès par syndicat.

Cette version spécifique permet de faire circuler immédiatement l’information au niveau national.

Elle ne donne pas accès aux autres fonctions.

Tous les syndicats et associations apicoles officielles sont invités à prendre directement contact avec nos services pour que nous puissions les enregistrer et ouvrir leurs droits (totalement gratuit).

L’enquête et les moyens techniques mis en œuvre

La présence de ruches ou matériels apicoles considérés comme suspects sera signalée directement aux autorités compétentes assermentées (gendarmerie, police, douanes) et/ou aux syndicats et associations apicoles.

Beetracking™ ne prend pas en compte les déclarations de suspicion qui seront faites en ligne car nous n’avons pas vocation à mener des enquêtes.

Aprogsys met à disposition un matériel portatif aux autorités compétentes assermentées (gendarmerie, police, douanes) et/ou aux syndicats et associations apicoles, afin de confirmer la présence de puces faisant partie d’une liste noire.

La mise à disposition du terminal est provisoirement gratuite, à l’occasion du lancement du système. Les frais d’expédition, de retour et d’assurances seront facturés au prix coûtant. (prix colissimo France).

L’enquête et les actions de terrain

Le système prévoit deux types d’utilisateur : l’enquêteur non assermenté (syndicat, apiculteur, etc), et l’enquêteur assermenté (gendarmerie, police, douane).

L’enquêteur non assermenté pourra vérifier la présence de puce, et le cas échéant, leur appartenance à une liste noire.

L’enquêteur assermenté pourra vérifier la présence de puce appartenant à une liste noire ainsi que l’origine des ruches volées.

L’enquêteur doté du terminal portatif s’identifiera au moyen d’un code spécifique qui sera livré avec le terminal.

Il présente le terminal à quelques centimètres des ruches. L’antenne du terminal émet un champ radio UHF qui permet d’entrer en communication avec les puces UHF présentes dans la ruche.

Le terminal affiche de façon non équivoque la présence de puce, et l’appartenance des puces détectées à une liste noire.

L’enquêteur quitte l’application en fin d’utilisation.

La séquence d’utilisation du terminal est mémorisée et protégée dans la mémoire du terminal.

Les informations sont ensuite remontées à la base de données via une connexion internet classique dans un premier temps. D’autres solutions de communication restent à définir.